OW-security

Terug naar inhoudsopgave thema

Terug naar Omgevingswet compliance

Security & privacy

De bijdrage die architectuur aan het aspect security en privacy levert is duiden op welke plaatsen in de ketens specifieke aandacht nodig is door de provincie als verantwoordelijke voor de security en privacy van haar informatie in het gehele digitale stelsel. Daarvoor worden eerst de verschillende ketens in het digitaal stelsel beschreven.

De vier ketens

Keten 'van plan tot publicatie'

In deze keten stelt de provincie een Ow document op (zoals visie, omgevingsverordening) in haar plansysteem en zorgt na besluitvorming voor aanlevering aan de publicatieportalen op Overheid.nl (bekendmaken). Vanuit die aanlevering vindt objectgerichte ontsluiting plaats in het Omgevingsloket van DSO-LV

Keten 'van juridische regel tot vragenboom'

In deze keten vertaalt de provincie de juridische regels van de gepubliceerde regeling naar toepasbare regels. Deze toepasbare regels levert de provincie aan voor opname in de landelijke vragenboom van het Omgevingsloket. In de vragenboom worden de toepasbare regels uitgevoerd. Dit geeft dan een dynamisch e-formulier.

Keten 'van idee t/m afhandeling'

In deze keten oriënteert de initiatiefnemer (zoals burger, onderneming) zich op de mogelijkheden om haar initiatief te realiseren binnen de geldende regels. Na de oriëntatie kan dit leiden tot het opstellen en indienen van een verzoek: een aanvraag voor een vergunning, het doen van een melding, het voldoen aan een informatieplicht. De provincie ontvangt het verzoek, behandelt het verzoek en kan daarin samenwerken met ketenpartners. Uiteindelijk leidt dit tot afhandeling van het verzoek (besluit, beschikking).

Keten 'van vraag tot informatie'

In deze keten wordt omgevingsinformatie verzamelt en ontsloten als een informatieproduct. Dit vindt voor verschillende informatiedomeinen plaats zoals natuur, externe veiligheid, lucht, geluid, water. De leverancier van omgevingsinformatie doet de vraagarticulatie en stelt het informatieproduct samen en ontsluit dit, al dan niet via DSO-LV. De provincie is hier bronhouder van data en / of opdrachtgever voor het inwinnen en beheren van brondata door een uitvoerende organisatie.

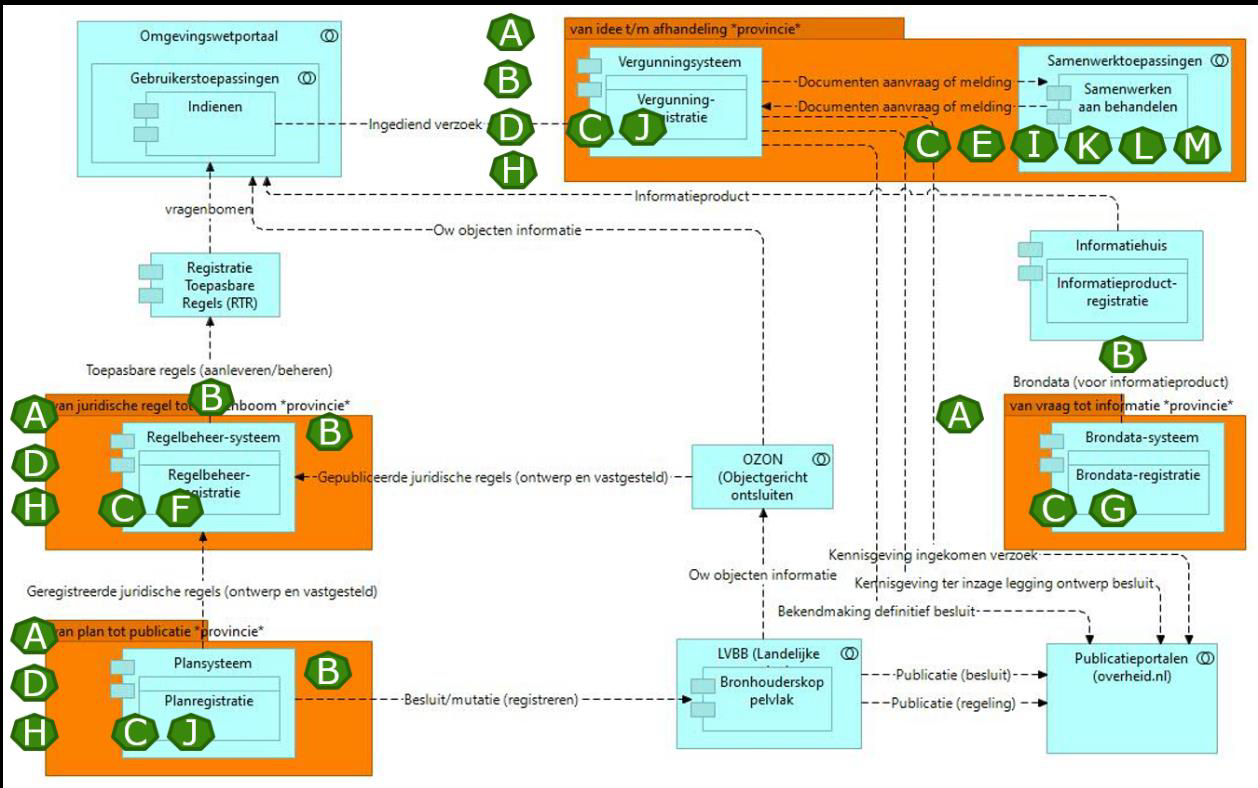

Ketenlandschap

Op het niveau van systemen geeft dit onderstaand ketenlandschap. De verantwoordelijkheidsgebieden van de provincie zijn hier in de kleur oranje aangegeven.

In het algemeen kunnen de volgende eigenschappen aan een keten worden gegeven:

- Maatschappelijk product

- Veel onafhankelijke partijen met wederzijdse afhankelijkheid

- Geen overkoepelend gezag: een keten is geen organisatie

- Noodzaak of druk tot samenwerken

- Geen ketenspecifieke grondslag

Om vanuit het oogpunt van security en privacy ketens te kunnen waarderen is informatiekundig onderscheid gemaakt in de volgende twee soorten ketens:

- Push: eenvoudig, voorspelbaar

- Pull: complex, onvoorspelbaar.

Bij een Pull is het risico relatief hoog (ten opzichte van de situatie bij een Push). Dit risico ontstaat doordat, om de Pull te laten werken, alle mogelijke informatie die kán worden afgenomen dient te worden ontsluiten. Er is echter geen zicht op welke ketenpartijen welke informatie daadwerkelijk afnemen. De aanbieder heeft dan ook geen zicht of daarbij wordt voldaan aan de eisen van doelbinding. Bij een Push is dit risico minder groot doordat de aanbieder meer invloed kan hebben op de informatie die wordt afgenomen door welke ketenpartijen. Dit risico is mede afhankelijk van de informatie die door de keten stroomt. Doordat er bij een keten geen overkoepelend gezag is ontstaat het risico van doelvervaging. Daardoor kunnen doelbinding, dataminimalisatie, proportionaliteit, subsidiariteit in het gedrang komen.

Indirect gevolg kan zijn dat recontextualisatie plaatsvindt: de informatie die bedoeld was voor een bepaalde context wordt toegepast in een andere context.

Valkuil is dat niveauvergissing wordt gemaakt: wat geldt in een organisatie is niet 1-op-1 toepasbaar in een keten. Het definiëren van het dominante ketenprobleem helpt om de risico’s in te perken.

Aan de hand van het voorgaande zijn de ketens doorgenomen. Dit geeft het volgende beeld:

| Keten | Soort keten | Dominant ketenprobleem |

|---|---|---|

| Van plan tot publicatie | Push | Het op een gestandaardiseerde wijze aanleveren en verwerken van besluiten en regelingen voor publicatie. Het betreft openbare informatie. |

| Van juridische regel tot vragenboom | Push | Het op een gestandaardiseerde en dynamische wijze samenstellen van vragenbomen t.b.v. het indienen van verzoeken. Het betreft openbare informatie, wel kan niet-openbare informatie worden uitgevraagd voor gebruik in de volgende keten. |

| Van idee t/m afhandeling | Push voor het indienen | Het op een gestandaardiseerde wijzen indienen van verzoeken. Indiener en behandelaar hebben invloed op vertrouwelijkheid. |

| Pull in de samenwerking | Het kunnen beschikken over informatie en adviezen en instemmingen van ketenpartners. | |

| Push voor het publiceren | Het op een gestandaardiseerde wijze aanleveren en verwerken van besluiten en vergunningen voor publicatie. Niet-openbare informatie uitsluiten van publicatie. | |

| Van vraag tot informatie | Push in het aanleveren | Het op een gestandaardiseerde wijze aanleveren van brondata en het samenstellen van informatieproducten. Het kan gevoelige informatie bevatten. Bronhouder en de leverancier van omgevingsinformatie (LvO) hebben invloed op vertrouwelijkheid |

| Pull in de ontsluiting | Het analyseren van de informatie in (samengestelde) informatieproducten. Het kan gevoelige informatie bevatten. |

Op basis hiervan kan worden geconcludeerd dat het risico het hoogst is in de keten Van idee t/m afhandeling, voor het onderdeel Samenwerking en de keten Van vraag tot informatie, voor het onderdeel Ontsluiting van de informatie.

Eisen aan de organisatorische en procesmatige inrichting

In elk van de ketens is het van belang aandacht te geven aan de aspecten security en privacy.

De provincie zal dan ook de organisatorische inrichting voor security en privacy daarvoor moeten borgen. Aanname is dat dit voor de provincie geen extra specifieke organisatorische inrichting vraagt t.b.v. de processen, informatie en componenten t.b.v. de Omgevingswet. Aanname is dat de provincie die organisatorische inrichting toch al borgt. Uiteraard zal de provincie de processen die voortvloeien uit deze inrichting ook voor de casus Ow moeten uitvoeren. Daarnaast dient de provincie er rekening mee te houden dat ze voor de Omgevingswet onderdeel uitmaakt van ketens. Dit betekent dat de provincie kan worden aangesproken als uit audits volgt dat een onderdeel van een keten die onder haar verantwoordelijkheid valt niet voldoet aan het kader.

Om dit goed te kunnen doen dient de provincie haar organisatie en processen op dit gebied te hebben ingericht conform de normen NEN-ISO 27001, de Baseline Informatiebeveiliging Overheid, de Algemene Verordening Gegevensbescherming en de Archiefwet. Het inrichten van deze organisatie en processen is niet specifiek nodig voor de implementatie en de invoering van het participeren in de ketens van het Digitaal Stelsel Omgevingswet. Deze organisatie en processen gelden ook voor de implementatie en invoering van andere ketens en systemen.

Aanname is dat de provincie deze organisatie en processen heeft ingericht. Deze aanname dient elke provincie zelf te toetsen en indien nodig zelf actie te ondernemen.

In deze context gaat het meer specifiek om onderstaande zaken:

- Uitgangspunt: Organisatorische inrichting voor security en voor privacy volgt de kaders van de wetgeving.

- Kader: De volgende kaders gelden niet alleen voor DSO-LV maar ook voor door de provincie zelf ontwikkelde of bij leveranciers afgenomen componenten. De kaders zijn: NCSC-richtlijnen (NCSC=National Cyber Security Center); OWASP (OWASP = Open Web Application Security Project); Relevante pas-toe-en-leg-uit standaarden en aanbevolen standaarden; interne externe audits daarvoor; secure code reviews. Het voldoen aan deze kaders is eigen verantwoordelijkheid van de provincie.

- Uitgangspunt: De geïmplementeerde maatregelen in systemen (organisatie en techniek) worden via een Plan-Do-Check-Cyclus door de verantwoordelijke organisatie bijgesteld en verbeterd. Compliance kan pas na een periode van invoering en gebruik ( bijvoorbeeld 6 maanden) worden aangetoond. Een provincie dient voor de onder haar verantwoordelijkheid vallende componenten de cyclus en de compliance te borgen. Het voldoen aan deze kaders is eigen verantwoordelijkheid van de provincie.

- Uit het principe ‘De beveiliging wordt ingericht op basis van afweging van de risico’s in de keten’ (zie APDSO18) volgt dat business risico analyses (naar de BIV-classificatie van de data) en product risico analyses (kwaliteitsaspecten van onderdelen van de componenten) worden uitgevoerd en dat architectuur en ontwerp zijn voorzien van een paragraaf voor security en een paragraaf voor privacy.

- Wettelijke eis: Voor het loket van het DSO-LV geldt de Telecomwet als kader voor privacy m.b.t. de opslag van informatie in cookies, gebruik van e-mail en opt-in en opt-out momenten voor gebruikers. Deze wettelijke eis geldt ook voor door de provincie zelf ontwikkelde of bij leveranciers afgenomen loketcomponenten. Het voldoen aan dit kader is eigen verantwoordelijkheid van de provincie.

- Aansluitvoorwaarde: De provincie zorgt bij het uitbesteden van werkzaamheden aan een derde (een andere (rechts-)persoon – bestuursrechtelijk of privaatrechtelijk) voor de juiste juridische grondslag waaruit de concrete handelingsbevoegdheid op basis van mandatering of machtiging aan betreffende derde eenduidig volgt. De provincie zal dan ook de organisatorische inrichting daarvoor moeten borgen. Dit vraagt voor de provincie geen extra specifieke organisatorische inrichting t.b.v. de taakuitvoering vanuit de Omgevingswet. Uiteraard zal de provincie de processen die voortvloeien uit deze inrichting ook voor de casus Ow moeten uitvoeren.

Met betrekking tot de samenwerkingsfunctionaliteit

- Wettelijke eis: De landelijke voorziening van het DSO biedt een voorziening Samenwerkingsfunctionaliteit waarmee het digitaal samenwerken tussen overheden onderling en tussen overheden en adviseurs wordt ondersteund. Daar zitten echter beperkingen op: de voorziening wordt alleen ingezet voor het de tijdelijke en noodzakelijke uitwisseling van informatie voor de doorgeleiding van verzoeken: toepassing op andere beleidsterreinen dan de Ow is niet toegestaan; toepassing voor toezichthouding en handhaving is niet toegestaan; toepassing voor archivering is niet toegestaan. De provincie dient middels organisatorische maatregelen te borgen dat aan het bovenstaande wordt voldaan.

- Wettelijke eis: De maximale bewaartermijn voor het bewaren van informatie over verzoeken staan in het Omgevingsbesluit: ingediend verzoek: 1 jaar, kan worden verlengd met 1 jaar; nog niet ingediend verzoek: 1 jaar. De aansluitvoorwaarden scherpen dit aan: deze informatie dient zo snel mogelijk na gebruik te worden verwijderd. De provincie dient middels organisatorische maatregelen te borgen dat aan het bovenstaande wordt voldaan.

- Wettelijke eis: De maximale bewaartermijn voor het bewaren van informatie over samenwerkingen staan in het Omgevingsbesluit: 1 jaar, kan worden verlengd met 1 jaar. De aansluitvoorwaarden scherpen dit aan: deze informatie dient zo snel mogelijk na gebruik te worden verwijderd. De provincie dient middels organisatorische maatregelen te borgen dat aan het bovenstaande wordt voldaan.

- Wettelijke eis: Het is niet toegestaan bijzondere categorieën van persoonsgegevens of persoonsgegevens van strafrechtelijke aard of gegevens die zijn aangemerkt als staatsgeheim via de samenwerkingsfunctionaliteit uit te wisselen.

- Wettelijke eis: De aangesloten partij dient de verwerking van persoonsgegevens via de samenwerkingsfunctionaliteit te minimaliseren en dit alleen te doen als er een grondslag en noodzaak voor is, handelend conform de AVG.

- Aansluitvoorwaarde: De aangeslotene dient bij aansluiting en gebruikmaking van de samenwerkfunctionaliteit aantoonbaar te beschikken over een geautoriseerd systeem met PKI Overheid-certificaat en een geldig OIN en ook voor het overige te voldoen aan de technische aansluitvoorwaarden. Dit vraagt voor de provincie geen extra specifieke organisatorische, procesmatige en / of technische inrichting t.b.v. de data en de componenten t.b.v. de Omgevingswet. Uiteraard zal de provincie de processen die voortvloeien uit deze inrichting ook voor de casus Ow moeten uitvoeren.

Met betrekking tot eHerkenningsmiddelen

- Een bevoegd gezag is zelf verantwoordelijk voor haar eHerkenningsmiddelen en het beheer van bijbehorende machtigingen. Voor beheer dient een bevoegd gezag zelf verantwoordelijkheid te nemen voor het goed inregelen van beheermachtigingen. Dit vraagt voor de provincie geen extra specifieke organisatorische en procesmatige inrichting t.b.v. de data en de componenten t.b.v. de Omgevingswet. Uiteraard zal de provincie de processen die voortvloeien uit deze inrichting ook voor de casus Ow moeten uitvoeren.

- Aansluitvoorwaarde: Een bevoegd gezag is zelf verantwoordelijk voor haar eHerkenningsmiddelen en het beheer van bijbehorende machtigingen. Voor beheer dient een bevoegd gezag zelf verantwoordelijkheid te nemen voor het goed inregelen van beheermachtigingen. Dit vraagt voor de provincie geen extra specifieke organisatorische en procesmatige inrichting t.b.v. de data en de componenten t.b.v. de Omgevingswet. Uiteraard zal de provincie de processen die voortvloeien uit deze inrichting ook voor de casus Ow moeten uitvoeren.

Focusgebieden in het ketenlandschap

In het ketenlandschap zijn de volgende specifieke focusgebieden onderkend. Deze zijn in onderstaande ketenplaat ingetekend.

| Letter | Omschrijving |

|---|---|

| A | Begrenzing van vertrouwde domeinen: binnen een vertrouwd domein voldoen de maatregelen aan de principes / eisen. Binnen het eigen vertrouwde domein bepaalt de provincie zelf welke maatregelen zij neemt. |

| B | Berichtenverkeer: De provincie dient helder te hebben:

|

| C | Risicobenadering: Hier is geduid welke componenten onder de verantwoordelijkheid van de provincie vallen. De provincie dient voor deze componenten te bepalen of deze een Baselinetoets BBN BIO en / of DPIA nodig hebben (BIO=Baseline Informatiebeveiliging Overheid, BBN = Basis Beveiligings Niveau), DPIA = Data Protection Impact Assessment). Het is eigen verantwoordelijkheid van de provincie de betreffende Baselinetoets BBN BIO en / of DPIA uit te voeren en op basis van het onderkende risico mitigerende maatregelen te treffen. |

| D | Onweerlegbaarheid: Voor de domeinen die onder de verantwoordelijkheid van de provincie vallen dient de provincie na te gaan waar onweerlegbaarheid een rol speelt en dient de provincie passende maatregelen te treffen. |

| E | Autorisatie en contentbeheer: De verantwoordelijkheid van de provincie heeft betrekking op het initiëren en deelnemen aan samenwerkingen. De provincie is als initiator van een samenwerking verantwoordelijk voor het autorisatiebeheer en contentbeheer; en als deelnemer aan een samenwerking is de provincie verantwoordelijk voor het contentbeheer. |

| F | Niet uitvragen (bijzondere) persoonsgegevens: De provincie dient middels organisatorische maatregelen te borgen dat er in de indieningsvereisten en in de vragenbomen geen extra (bijzondere) persoonsgegevens worden uitgevraagd. Dit kan door hiervoor eerst DPIA’s uit te voeren om de risico’s te signaleren en vervolgens op basis daarvan mitigerende maatregelen te treffen. |

| G | Verantwoordelijkheid bronhouderschap: De provincie die optreedt als bronhouder of als opdrachtgever voor een bronhouder of een LvO heeft een verantwoordelijkheid in de gegevensbescherming. In de keten bronhouder – provincie – LvO kan er sprake zijn van een gezamenlijke verwerkingsverantwoordelijkheid doordat doeleinden en middelen gezamenlijk worden bepaald. In feite dient de provincie voor elke betrokkenheid bij een LvO en voor elke betrokkenheid bij een informatieproduct na te gaan of dit aan de orde is. |

| H | Logging en auditlogging: De provincie dient op basis van een beleid voor logging en auditlogging voor haar systemen maatregelen te hebben getroffen conform de BIO. Dit is een eis vanuit verschillende systemen. Dit kan in het systeem of in een voorziening voor het beheer van het berichtenverkeer worden ingericht (zoals een ESB). |

| I | Gezamenlijke verwerkingsverantwoordelijkheid: In de context van de gezamenlijke verwerkingsverantwoordelijkheid is het aan de initiator van de samenwerking om zorgvuldig om te gaan met autorisaties en ervoor zorg te dragen dat deelnemers aan de samenwerking de vertrouwelijkheid van documenten en (persoons)gegevens in acht nemen. De provincie dient middels organisatorische maatregelen te borgen dat aan het bovenstaande wordt voldaan. De provincie kan worden aangesproken als uit audits volgt dat hieraan niet wordt voldaan. |

| J | Officiële publicaties: De provincie dient middels organisatorische en procesmatige maatregelen te borgen dat gegevensbescherming van de persoonsgegevens en de vertrouwelijke gegevens is geborgd binnen haar domein en dat een publicatie plaatsvindt van de gegevens die niet privacygevoelig en niet vertrouwelijk zijn. Dit kan door het uitvoeren van DPIA’s op haar systemen zoal de systemen voor vergunningverlening, besluitvorming en publicatie. |

| K | Keuze in het gebruik van de samenwerkingsfunctionaliteit: de Samenwerkingsfunctionaliteit (SWF) van het DSO-LV kan op twee manieren worden ingezet: 1. een systeem-systeemkoppeling met het VTH-systeem van de deelnemer aan de samenwerking (via de SWF API’s die middels het Open Stelsel ter beschikking worden gesteld); 2. de gebruikerstoepassing (GT SWF) van de DSO Landelijke Voorzieningen die is bedoeld voor diegenen die niet over een te koppelen VTH-systeem (kunnen) beschikken. De provincie zal hierin een bewuste keuze moeten maken. In beide gevallen zijn organisatorische, procesmatige en technische maatregelen nodig die voor voortvloeien uit een DPIA. Bij keuze voor de eerste manier zijn er extra maatregelen nodig. De eerste manier voorkomt dubbele opslag van gegevens en geeft mogelijkheden tot dataminimalisatie in de uitwisseling van informatie in de samenwerking. |

| L | Gezamenlijke verwerkingsverantwoordelijkheid: binnen de SWF is het bevoegd gezag de initiator en eigenaar van de samenwerking en deelt grofmazig en / of fijnmazig rechten uit aan ketenpartners (zie boven). Een ketenpartner is zelfstandig verwerkingsverantwoordelijk voor zijn eigen verwerkingsactiviteiten (zoals het opstellen en beschikbaar stellen van een advies). De initiator van de samenwerking is verantwoordelijk voor het bewaren en verwerken van (de persoonsgegevens binnen) de informatie die de ketenpartner beschikbaar stelt. Echter, zodra de ketenpartner zelf bepaalt aan wie (de persoonsgegevens in) de informatie beschikbaar wordt gesteld, zelfs al blijft dit binnen de samenwerking, dan heeft de ketenpartner verwerkingsverantwoordelijkheid. Als de provincie initiator is van een samenwerking is dan dient de provincie over het bovenstaande afspraken te maken met de deelnemende ketenpartners. Als de provincie deelnemer is van een samenwerking dan dient de provincie in gezamenlijkheid met de initiator en de andere deelnemende ketenpartners over het bovenstaande afspraken te maken. |

| M | Doorgifte persoonsgegevens: De doorgifte van persoonsgegevens aan ketenpartners terwijl het niet noodzakelijk is om de identiteit van de indiener van het verzoek te kennen moet worden vermeden. In bovengenoemde gevallen moeten persoonsgegevens door het bevoegd gezag uit het verzoekformulier gewist worden, zodat de ketenpartner geanonimiseerde gegevens ontvangt, tenzij er voor de ketenpartner een noodzaak bestaat over deze gegevens te beschikken. Voor de bijlagen van het verzoek zal het bevoegd gezag de noodzaak van het delen van bijlagen met persoonsgegevens moeten afwegen. De provincie zal hierin een bewuste afweging moeten maken. Een DPIA moet worden uitgevoerd om de organisatorische, procesmatige en technische maatregelen te bepalen. In ieder geval zal binnen de samenwerking de classificatie van strict vertrouwelijk (zie boven) dienen te worden gehanteerd. |

Gebruik van eHerkenning

De provincie zal voor het participeren in de ketens voor verschillende componenten van de landelijke voorziening DSO-LV autorisatie dienen te verlenen aan gebruikers. De provincie is immers als onderdeel van een keten zelf verantwoordelijk voor het inrichten van de benodigde autorisatie processen voor haar gebruikers. Deze autorisaties verlopen via eHerkenning.

Hieronder betekent GT Gebruikerstoepassing en BT Beheertoepassing.

Voor het optreden van gebruikers van de provincie als bevoegd gezag dienen rollen voor het gebruik van eHerkenning te worden ingericht:

- Als behandelaar van een verzoek (medewerker bevoegd gezag) voor het starten van een samenwerking, het uitnodigen van ketenpartners, het stoppen van een samenwerking, het verwijderen van een samenwerking: SWF

- Als deelnemer van een samenwerking (medewerker bevoegd gezag) voor het deelnemen aan een samenwerking middels het webinterface: GT SWF

- Als deelnemer van een samenwerking (medewerker bevoegd gezag) voor het beheren van documenten, autoriseren van documenten, uitzetten van actieverzoeken, beantwoorden van actieverzoeken: SWF

- Als gebruiker van services van het Open Stelsel (medewerker bevoegd gezag): Zelfbedieningsfunctionaliteit Open Stelsel

- Als beheerder voor het beheren van content in de stelselcatalogus: GT/BT Zelfbediening Stelselcatalogus (niet zijnde de GT Stelselcatalogus voor het raadplegen).

Voor het optreden van gebruikers van de provincie als initiatiefnemer dienen rollen voor het gebruik van eHerkenning te worden ingericht:

- Als initiatiefnemer (medewerker bevoegd gezag) voor het beheren van een projectmap: GT Checken, GT Opstellen (niet zijnde de GT Viewer Regels en Kaart)

- Als initiatiefnemer (medewerker bevoegd gezag) voor het indienen van een verzoek: GT Indienen

Noot: Er is geen eHerkenning koppelvlak voor de RTR. De publieke viewer van RTR is alleen voor raadplegen van toepasbare regels en functionele structuur. Voor het beheer zijn er CRUD Services dus er is alleen een API Koppelvlak.